Last updated on: mai 12th, 2024 16:10 pm

Qu’est-ce qu’un tourniquet de bibliothèque ?

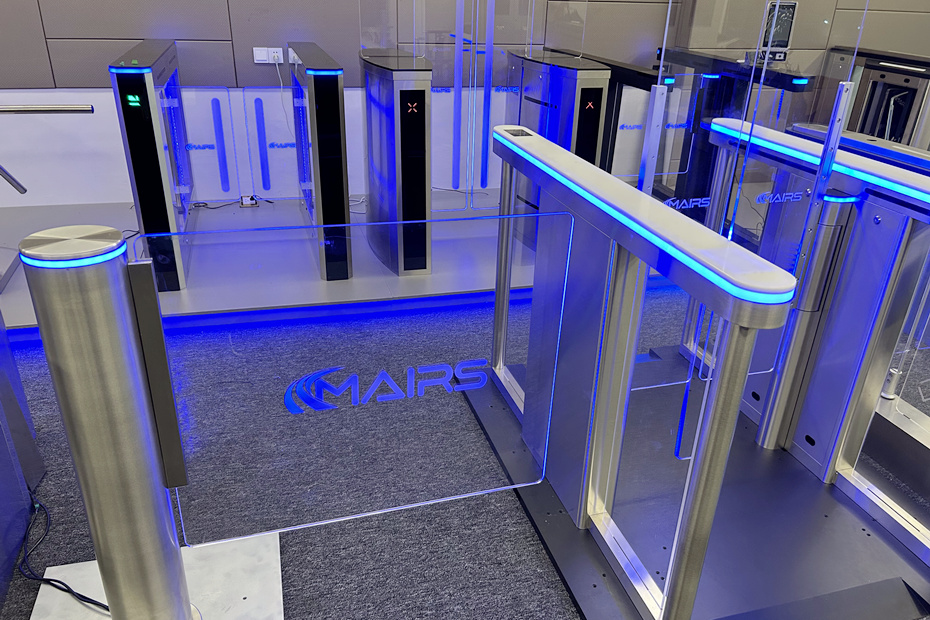

Les tourniquets de bibliothèque sont des équipements de contrôle d’accès pour les piétons, principalement utilisés à l’entrée et à la sortie des campus et des bibliothèques universitaires. Combiné au système de gestion de la bibliothèque, il permet aux étudiants d’entrer et de sortir de la bibliothèque pour lire et parcourir des livres en glissant leur carte ou en utilisant la reconnaissance faciale.

Avec le développement de la technologie de l’Internet des objets, la gestion des bibliothèques est constamment améliorée, de la technologie initiale de la carte à puce, de la technologie de balayage du code QR à la nouvelle technologie d’application de la reconnaissance faciale, l’innovation continue et l’optimisation, afin d’apporter la commodité à tous les étudiants, qui n’ont plus besoin de courir dans la file d’attente de la bibliothèque tôt le matin. Les étudiants peuvent facilement et rapidement choisir leur place en ligne, et pour entrer et sortir de la bibliothèque, il suffit de présenter son « visage » pour être reconnu. L’application de la technologie de nouvelle génération a largement favorisé l’utilisation des tourniquets dans les systèmes de contrôle d’accès aux bibliothèques.

L’objectif principal des tourniquets de la bibliothèque est d’empêcher le personnel d’entrer et de sortir de la bibliothèque à sa guise. Il peut procéder à une authentification stricte des canaux d’accès du personnel, empêcher le personnel illégal non autorisé d’entrer et de sortir de la bibliothèque à sa guise, améliorer la capacité de gestion du personnel de la bibliothèque et éliminer les risques potentiels en matière de sécurité.

Pourquoi utiliser des tourniquets dans les bibliothèques ?

De nos jours, de nombreux lieux installent des tourniquets de contrôle d’accès pour piétons afin de répondre à des besoins de gestion, et les bibliothèques ne font pas exception à la règle. En raison de la nécessité de gérer le personnel, l’utilisation de tourniquets de contrôle d’accès dans la bibliothèque permet de mieux gérer l’ordre du personnel et des lieux.

Les tourniquets de bibliothèque dotés d’un système de gestion peuvent distinguer l’identité des personnes entrant dans la bibliothèque, afin de permettre une entrée légale, ordonnée et sûre, et d’éliminer les entrées illégales. Le système peut prendre la date, l’heure et divers attributs du personnel comme base statistique pour établir divers rapports à l’intention des responsables et pour la prise de décision. Grâce au tourniquet de la bibliothèque combiné au système de gestion du contrôle d’accès, l’école peut non seulement réduire la charge de travail du personnel de la bibliothèque, mais aussi résumer les données du personnel entrant et sortant, afin de fournir des données de référence à la bibliothèque dans le cadre de la réforme du système, de sorte que la bibliothèque puisse mieux servir les enseignants et les étudiants.

Comment choisir les tourniquets de bibliothèque ?

Comment choisir le tourniquet de la bibliothèque ? La manière la plus directe et la plus simple est de nous contacter. Oui, contactez-nous et notre équipe de vente professionnelle vous proposera la solution la plus adaptée. Le tourniquet utilisé dans la bibliothèque est déterminé en fonction des besoins de l’utilisateur du lieu. Le type de tourniquet de la bibliothèque peut être un tourniquet à clapet, un tourniquet pivotant, un tourniquet rapide, un tourniquet tripode, etc. Tous ces types de tourniquets peuvent être utilisés à l’entrée et à la sortie de la bibliothèque, mais les types et les fonctions des tourniquets de contrôle d’accès sont différents.

Les tourniquets de contrôle d’accès d’aujourd’hui sont dotés de plusieurs méthodes d’identification : identification faciale, par glissement de carte, par empreinte digitale, par carte d’identité et autres méthodes de gestion pratiques. Cependant, différentes méthodes d’identification déterminent le prix du tourniquet de bibliothèque. Si le tourniquet de la bibliothèque à reconnaissance faciale est utilisé, le prix est beaucoup plus élevé que celui de la carte glissée et de l’empreinte digitale. En raison de la diversité des technologies et des fonctions, le prix est différent. Par conséquent, lors de l’achat, nous devons choisir en fonction des fonctions dont nous avons besoin. Nous pouvons fournir différents types de tourniquets de contrôle d’accès pour répondre à différents endroits et besoins, et nous pouvons également personnaliser les tourniquets de contrôle d’accès en fonction de vos besoins particuliers. Si vous avez des questions à ce sujet, n’hésitez pas à nous contacter.

Tourniquets de bibliothèque + reconnaissance faciale

L’application du tourniquet à reconnaissance faciale apporte sécurité et commodité au campus.

Il y a quelques années, les enseignants et les étudiants des collèges ne pouvaient pas sortir du campus sans certificats, cartes d’accès et clés. Aujourd’hui, de plus en plus d’enseignants et d’étudiants peuvent facilement bénéficier de divers services en se « brossant le visage ». Outre le « brossage de visage » sur le campus, à la cantine et au dortoir, de nombreuses universités ont adopté la technologie de reconnaissance faciale pour l’appliquer à la bibliothèque, prenant les devants dans l’exploration de la construction d’une bibliothèque intelligente. En tant que technologie mature dans le domaine de l’intelligence artificielle, la reconnaissance des visages a été reconnue par de plus en plus d’établissements d’enseignement pour créer un campus sûr et intelligent. L’ère du « brossage de dents » dans le secteur de l’éducation est en train de devenir populaire.

À l’heure actuelle, les tourniquets à reconnaissance faciale sont présents dans de nombreux endroits, tels que les couloirs d’accès et les bureaux de nombreuses bibliothèques universitaires. L’apparition du tourniquet à reconnaissance faciale confère à la bibliothèque un sens aigu de la science et de la technologie, ce qui lui apporte non seulement la protection la plus sûre, mais aussi une commodité inattendue.

À l’entrée et à la sortie de la bibliothèque, si le tourniquet + reconnaissance faciale est utilisé, les gens n’ont qu’à s’arrêter devant le terminal de reconnaissance faciale pendant un court moment, et ils peuvent « effleurer leur visage » en quelques millisecondes. Ils n’auront pas l’embarras d’oublier d’apporter leurs certificats ou de devoir les rééditer, et le personnel d’encadrement n’aura pas à se préoccuper de vérifier les certificats des personnes qui entrent et qui sortent.

Le tourniquet à reconnaissance faciale installé dans les bureaux permet au personnel d’assurer une présence précise au travail, un contrôle d’accès régional et une présence à l’inspection des points grâce au tourniquet à reconnaissance faciale, ce qui améliore la précision de la présence et empêche la tricherie. Le rapport de présence généré automatiquement facilite la gestion des présences.

Le tourniquet à reconnaissance faciale est accueilli favorablement par un nombre croissant d’établissements d’enseignement. Il compense les faiblesses en matière de sécurité et démontre une grande valeur dans la gestion intelligente. À l’heure actuelle, tous les secteurs de la société s’interrogent sur la manière de créer un environnement sûr sur les campus et d’assurer la sécurité des enseignants et des étudiants dans leur apprentissage et leur vie sur le campus.

La technologie de reconnaissance faciale ne permet pas de reproduire les objets de reconnaissance et la précision de la reconnaissance peut atteindre 99,99 %, ce qui est plus élevé que les autres technologies biométriques. Il peut combler les lacunes en matière de sécurité du contrôle d’accès traditionnel par carte à puce et de la reconnaissance des empreintes digitales, et aider l’école à résoudre les problèmes de gestion de la sécurité du campus. En termes de gestion intelligente, la reconnaissance faciale peut transformer le visage reconnu en informations de données, qui peuvent être stockées et suivies, ce qui permet à l’école d’analyser les données pertinentes de la trajectoire du comportement de l’utilisateur et peut être interconnecté avec le système de gestion de l’école pour se transformer en un campus intelligent.

Où acheter des tourniquets de bibliothèque ?

Si vous souhaitez acheter des tourniquets de sécurité pour la bibliothèque, veuillez sélectionner le produit approprié sur notre page de produits :

-

Couloirs de vitesse de tourniquets de sécurité extérieurs à vendre MT-359WPromo Produit en promotion

Couloirs de vitesse de tourniquets de sécurité extérieurs à vendre MT-359WPromo Produit en promotion -

Couloirs de vitesse de moteur sans brosse pour le hall MT382Promo Produit en promotion

Couloirs de vitesse de moteur sans brosse pour le hall MT382Promo Produit en promotion -

Servomoteur Speed lanes Speed Gates MT364Promo Produit en promotion

Servomoteur Speed lanes Speed Gates MT364Promo Produit en promotion -

couloirs de vitesse couloirs de vitesse de tourniquet à vendre MT-A308Promo Produit en promotion

couloirs de vitesse couloirs de vitesse de tourniquet à vendre MT-A308Promo Produit en promotion -

Tourniquets de couloirs rapides de sécurité pour le hall MT-A305Promo Produit en promotion

Tourniquets de couloirs rapides de sécurité pour le hall MT-A305Promo Produit en promotion -

FASTLANE TOURNIQUETS OPTIQUES SPEED GATE MT352Promo Produit en promotion

FASTLANE TOURNIQUETS OPTIQUES SPEED GATE MT352Promo Produit en promotion -

TOURNIQUET RAPIDE AVEC RECONNAISSANCE VISAGE MT357Promo Produit en promotion

TOURNIQUET RAPIDE AVEC RECONNAISSANCE VISAGE MT357Promo Produit en promotion -

PORTAIL TOURNIQUET EXTÉRIEUR POUR EXTÉRIEUR MT343Promo Produit en promotion

PORTAIL TOURNIQUET EXTÉRIEUR POUR EXTÉRIEUR MT343Promo Produit en promotion -

BARRIÈRE À CLAPET BARRIÈRE TOURNANTE COULISSANTE MT227Promo Produit en promotion

BARRIÈRE À CLAPET BARRIÈRE TOURNANTE COULISSANTE MT227Promo Produit en promotion

Avantages des tourniquets de bibliothèque

1. Après l’installation du tourniquet de bibliothèque, il est possible d’établir l’image de gestion normalisée de la bibliothèque, d’améliorer le niveau de gestion et de normaliser le système de gestion interne.

2. Une carte à induction peut remplacer toutes les clés de porte et dispose de différents droits d’accès pour autoriser la carte à franchir la porte qui peut être franchie dans le cadre de son champ de responsabilité. Toutes les conditions d’entrée et de sortie sont enregistrées dans l’ordinateur, ce qui est pratique pour demander l’heure d’occurrence d’événements spécifiques et pour mettre en œuvre les responsabilités.

3. Sauvegarde de l’image : la sauvegarde de l’image des informations relatives aux lecteurs de la bibliothèque est stockée sur l’hôte de surveillance de la porte piétonne de la bibliothèque. Même si le réseau tombe en panne, le système de contrôle d’accès continue de fonctionner normalement. Lorsque le réseau revient à la normale, le système passe automatiquement en mode de vérification normale. Le changement de mode de vérification est entièrement effectué automatiquement par le système, sans intervention manuelle.

4. Commutation automatique : l’hôte de surveillance de la porte piétonne de la bibliothèque détecte automatiquement la connexion avec le serveur de base de données. En général, le serveur de base de données est utilisé pour vérifier les lecteurs. En cas de défaillance du réseau, le système passe automatiquement au mode de sauvegarde miroir pour vérifier les lecteurs.

5. Le système de tourniquet de la bibliothèque a une bonne capacité d’extension et de mise en réseau et peut être intégré dans un système de carte tout-en-un.

7. Le tourniquet intelligent de la bibliothèque piétonne est basé sur le système d’exploitation anglais de Windows, avec une interface conviviale, pratique et simple d’utilisation. Des employés de bureau ordinaires peuvent être compétents pour l’utilisation des logiciels de gestion correspondants.

8. Une auto-inspection, un suivi et une surveillance doivent être effectués en cas de défaillance du tourniquet pour piétons de la bibliothèque, et un signal lumineux doit être envoyé au personnel d’entretien pour qu’il effectue les réparations à temps. Le système n’a pas besoin d’être connecté à un ordinateur spécial pendant son fonctionnement. En cas de panne de courant, les informations du système ne seront pas perdues et l’alimentation de secours UPS peut être équipée pour maintenir le fonctionnement normal du système. Des produits de haute qualité et un système de service après-vente parfait vous dispensent de tout souci.

L’installation de tourniquets de bibliothèque dans les universités et les établissements d’enseignement supérieur peut contribuer à l’amélioration de l’infrastructure des bibliothèques et des équipements connexes. Parallèlement, le tourniquet de la bibliothèque introduit des méthodes d’identification telles que la lecture de codes et le brossage du visage pour la vérification de l’identité, ce qui peut faciliter la tâche des étudiants, leur apporter une meilleure expérience et créer une bonne atmosphère d’apprentissage.

Solutions de sécurité pour les tourniquets de bibliothèque

Aujourd’hui, un système de contrôle d’accès est devenu un élément extrêmement important du système de sécurité. Dans la plupart des bibliothèques, un système de contrôle d’accès est également un élément important. La raison principale pour laquelle le système de contrôle d’accès peut se distinguer des autres produits de sécurité est qu’il a modifié les méthodes de sécurité passive telles que la surveillance en circuit fermé, l’alarme antivol, etc. En contrôlant le passage principal, il est possible d’empêcher les criminels d’envahir le canal normal et de limiter l’étendue des activités criminelles en contrôlant la porte de passage lorsque le crime se produit, ce qui permet d’arrêter le crime ou de réduire les pertes.

Le système de contrôle d’accès peut définir clairement l’autorité du personnel, qu’il s’agisse de personnel interne ou externe, ainsi que le champ d’application du libre accès en définissant l’autorité et en enregistrant l’entrée et la sortie du personnel. Il peut interroger le registre des portes, définissant ainsi la personne responsable, ce qui libère grandement la pression de la gestion du personnel et permet d’économiser de la main-d’œuvre dans le cadre de l’amélioration de la sécurité.

En tant que méthode de prévention et de gestion de haute technologie, le système de contrôle d’accès est largement utilisé dans la recherche scientifique, l’industrie, les musées, les bibliothèques, les centres commerciaux, la supervision médicale, les banques, etc. dans certains pays et régions économiquement développés. En particulier parce que le système lui-même présente les caractéristiques de la dissimulation et de la rapidité, il est de plus en plus utilisé dans de nombreux domaines.

Principes de conception des solutions

Le contenu du système de contrôle d’accès doit répondre aux besoins réels et ne doit pas être tape-à-l’œil. Si l’avancement du système est poursuivi de manière unilatérale, il entraînera inévitablement des investissements trop importants et s’éloignera trop des besoins réels. Par conséquent, la praticabilité du système est le premier principe à suivre.

Dans le même temps, les produits frontaux et le logiciel système du système ont une bonne facilité d’apprentissage et une bonne opérabilité. En particulier, l’opérabilité permet au personnel d’encadrement ayant un niveau primaire en informatique de maîtriser l’essentiel du fonctionnement du système par une formation simple, afin d’atteindre un niveau de fonctionnement permettant de mener à bien les tâches à accomplir.

La stabilité du système, parce que le système de contrôle d’accès est un système de travail ininterrompu à long terme, et qu’il est étroitement lié à notre vie et à notre travail normaux ; la stabilité du système est donc particulièrement importante.

Sécurité du système Tous les équipements et accessoires du système de contrôle d’accès doivent non seulement fonctionner de manière sûre et fiable, mais aussi être conformes aux normes de sécurité chinoises ou internationales applicables, et pouvoir fonctionner efficacement dans un environnement non idéal. La puissante fonction de surveillance en temps réel et la fonction de liaison garantissent pleinement la sécurité de l’environnement de l’utilisateur.

La technologie du système de surveillance du contrôle d’accès est en constante évolution et les exigences des utilisateurs changent également. Par conséquent, la conception et la mise en œuvre d’un système de surveillance du contrôle d’accès doivent tenir compte des besoins réels de l’expansion future, c’est-à-dire qu’il peut ajouter ou mettre à jour chaque sous-système de manière flexible pour répondre aux besoins de différentes périodes, maintenir une position de leader à long terme et devenir un modèle de bâtiment intelligent.

Le système est facile à entretenir. La maintenance du système de contrôle d’accès et de surveillance doit être aussi simple que possible. Le fonctionnement du système peut réellement atteindre le degré de fonctionnement de l’alimentation électrique et de la prise de courant. Et il n’est pas nécessaire d’utiliser trop d’outils de maintenance spéciaux dans le processus de maintenance.

De la configuration de l’ordinateur à la configuration du système et à la configuration de l’équipement frontal, la fiabilité du système est entièrement et soigneusement prise en compte, et l’authentification correspondante est mise en œuvre. Lorsque nous atteignons le taux de défaillance le plus bas du système, nous considérons également que même si un problème survient pour des raisons inattendues, nous pouvons assurer un stockage pratique et une récupération rapide des données, et garantir que le canal peut être ouvert rapidement en cas d’urgence.

Contrôle d’accès aux tourniquets des bibliothèques

Les deux barrières tournantes sont reliées à l’ordinateur de contrôle et de gestion, et l’ordinateur de contrôle et de gestion peut contrôler et gérer les deux barrières tournantes. L’ordinateur de contrôle et de gestion est relié à un serveur de cartes et à un serveur connexe, de sorte que la machine de la barrière à volets peut lire les informations de la carte du campus et juger si elle est autorisée à passer.

Installation et positionnement

En fonction de la situation de la bibliothèque, la barrière à clapet du système de contrôle d’accès sera installée à l’entrée de la salle des piles au premier étage.

Deux barrières à clapet sont installées à l’entrée de la salle des piles pour contrôler l’accès des lecteurs à la bibliothèque du premier étage. Les deux machines de la barrière à clapet adoptent un mode de circulation à double sens, et les lecteurs peuvent entrer et sortir de là avec des cartes de campus valides.

Système de contrôle d’accès à la bibliothèque

Caractéristiques du système de contrôle d’accès

1) Tourniquet Gate Lecteur automatique de cartes

La carte du lecteur est automatiquement lue et reconnue par la machine du portique en glissant la carte, et la validité de la carte est vérifiée par le portique et l’ordinateur de gestion du contrôle d’accès. Si la carte est valide, le portail sera ouvert et libéré ; si la carte n’est pas valide, le portail sera fermé et aucun accès ne sera autorisé.

L’ensemble des systèmes de contrôle d’accès automatique (y compris l’équipement) se compose de deux parties, l’une étant l’équipement physique, c’est-à-dire la machine de contrôle d’accès qui permet d’entrer et de sortir, et l’autre étant le logiciel installé sur l’ordinateur.

2) Identification de la carte campus

Le portique peut identifier les cartes à code-barres et les cartes à puce. Son principe principal est d’obtenir les informations du code-barres des lecteurs qui glissent la carte dans le lecteur de code-barres de la barrière, puis d’envoyer les informations à l’ordinateur de surveillance de la barrière via la ligne série ou le câble réseau. L’ordinateur de surveillance de la barrière peut obtenir les informations effectives des lecteurs de la base de données via le code-barres et les transmettre en temps voulu à la barrière.

3) Mise en réseau avec le système de gestion de bibliothèque

Le logiciel est divisé en deux parties : la première est le logiciel de surveillance des portes, qui est installé sur l’ordinateur de surveillance des tourniquets de la bibliothèque et qui est principalement utilisé pour définir les paramètres de fonctionnement de la porte, contrôler le fonctionnement de la porte, faire des pauses, surveiller le personnel d’entrée, etc.

L’autre partie est le logiciel utilisé pour mettre à jour les informations de la base de données et réaliser des rapports statistiques. Il est principalement utilisé pour mettre à jour les informations du lecteur dans la base de données, y compris l’ajout, la modification et la suppression d’enregistrements, ainsi que la génération et l’impression de rapports, de graphiques, etc. Tous les tourniquets des bibliothèques peuvent être connectés au système de gestion de la bibliothèque. Les données sont gérées de manière centralisée par la machine de contrôle d’accès et renvoyées en temps voulu au système de gestion automatisée de la bibliothèque.

Flux de travail du système de contrôle d’accès

1) Structure physique du système de contrôle d’accès

Actuellement, les bibliothèques universitaires utilisent des cartes à puce et des cartes à code-barres. Le système de contrôle d’accès automatique peut décider automatiquement de la libération ou non en lisant les données pertinentes de la carte et en vérifiant les données du lecteur. En même temps, il peut générer l’enregistrement des lecteurs entrant dans la bibliothèque et le transmettre à la base de données principale de l’arrière-plan. Le système de contrôle d’accès a pour fonction d’ouvrir la porte d’urgence lorsque le système informatique de base ne peut pas fonctionner normalement.

2). Structure de base du logiciel de contrôle d’accès

La structure du système logiciel de contrôle d’accès est un mode client/serveur. Les deux systèmes logiciels reposent sur une base de données commune, ce qui permet de garantir la cohérence et la gestion des données après leur mise à jour et leur modification.

Fonction du système de contrôle d’accès

1) Identification automatique

L’entrée de la bibliothèque est gérée automatiquement par le portier, qui lit la carte, la vérifie et la libère. L’ordinateur de contrôle d’accès est chargé de recevoir les données de lecture de la carte du portier, d’en vérifier la validité et de générer, de stocker et d’interroger l’enregistrement d’entrée du lecteur.

2) Conseils d’information

Les tourniquets de la bibliothèque sont dotés d’une indication parfaite du canal, d’une indication du trafic, d’une alarme sonore et d’une alarme lumineuse pour guider efficacement les lecteurs. Après vérification de la carte par le lecteur, plusieurs informations sont affichées en retour, telles que « veuillez passer », « lecteurs non-bibliothécaires », « passez plusieurs fois la carte », etc.

3) la gestion des systèmes

Le système peut effectuer des réglages flexibles des paramètres et des modes de fonctionnement, tels que le temps d’attente après la vérification de la carte, le temps de répétition de la vérification de la même carte, le mode d’exemption, le mode de circulation d’urgence, etc. Le module de contrôle principal de la porte adopte un contrôle informatique, les performances sont stables et fiables, et la maintenance est aisée.

4) Gestion de l’information

Collecte en temps réel des données du personnel de la bibliothèque, production d’enregistrements détaillés dans la bibliothèque, en fonction des exigences (telles que la catégorie de lecteurs, l’unité, l’heure, etc.) pour générer des rapports statistiques et des graphiques statistiques, mais peut également être utilisé pour la présence du personnel de la bibliothèque, le système dispose d’un logiciel de gestion détaillé.

5) Contrôle des antécédents

La base de données d’arrière-plan est le centre de contrôle de l’ensemble du système, qui constitue une plate-forme de travail fiable pour le fonctionnement de l’ensemble du système. L’ordinateur de gestion envoie régulièrement l’enregistrement d’entrée à la base de données principale d’arrière-plan. Selon la demande de l’utilisateur, le logiciel de gestion d’arrière-plan du système de contrôle d’accès peut également être configuré.

6) Paramètres de gestion

L’ordinateur de gestion peut régler la date et l’heure du portillon, le temps de passage de la carte valide, le temps d’intervalle du passage répété de la carte, le mode du portillon tourniquet de la bibliothèque et l’état de fonctionnement du portillon tourniquet, afin d’assurer un fonctionnement efficace et stable du portillon tourniquet de la bibliothèque.

Les solutions de sécurité les plus courantes pour les tourniquets d’entrée de bibliothèque sont les tourniquets à bascule et les barrières à clapet.

Composition des solutions de tourniquets de bibliothèque :

Contrôleur d’accès : il s’agit d’un centre de traitement intelligent qui stocke les autorisations des cartes d’admission et les enregistrements de glissement de carte, et traite les signaux téléchargés par tous les lecteurs de cartes de manière centralisée, coordonne la communication informatique et d’autres mémoires de données, et coopère avec le centre de traitement intelligent du logiciel de gestion.

Équipement de portail intelligent : Équipement de gestion des canaux permettant de réaliser la fonction d’interdiction ou de glisser des cartes pour libérer. Par exemple, barrière tournante à volets, barrière tournante à battants, etc.

Lecteur de carte : Selon le principe de l’induction par radiofréquence, il permet d’identifier le numéro de la carte de cryptage intégrée à la carte à induction.

Carte à induction : stocke le numéro de la carte de l’utilisateur, qui ne peut être ni copié ni décrypté.

Logiciel de gestion : l’ordinateur permet de contrôler la gestion centrale et de surveiller l’accès au canal, l’horloge correspondante, l’autorisation, le travail de gestion statistique.

Bouton d’ouverture de la porte : il est possible d’appuyer sur le bouton pour sortir.

Alimentation : une alimentation électrique qui fournit l’alimentation de fonctionnement du système et la structure exécutive de la serrure électrique.

La fonction des tourniquets de bibliothèque :

Les fabricants de tourniquets proposent des solutions adaptées à la situation des différents établissements d’enseignement supérieur. Certains campus ajoutent un passage au tourniquet à reconnaissance faciale sur la base du passage au tourniquet à carte à puce d’origine. Certaines remplacent directement le tourniquet à carte à puce d’origine, au lieu d’un tourniquet à code QR ou à reconnaissance faciale. Cependant, quel que soit le type de solution, elle répondra aux différentes exigences et habitudes des étudiants. Le suivi des enseignants et des élèves ainsi que les statistiques en temps réel du nombre total de personnes dans la zone de contrôle ont été gérés de manière efficace. Il offre un niveau de sécurité élevé pour éviter le vol ou d’autres fuites d’informations sur l’identité.

Par conséquent, la solution de contrôle d’accès aux tourniquets de la bibliothèque doit répondre aux fonctions et aux exigences suivantes :

- Vérification de l’identité : après que le lecteur a glissé sa carte sur le portillon avec son certificat valide, le portillon ouvrira la porte et la libérera. Parallèlement, l’enregistrement de l’entrée dans la bibliothèque sera stocké dans la base de données du système de contrôle d’accès et connecté à la base de données de la bibliothèque en temps réel. Les personnes sans certificat ou dont le certificat n’est pas valide ne sont pas autorisées à entrer dans la bibliothèque. Lorsque le portail est en mode de fonctionnement dégradé (le portail est en état d’interruption de réseau), le système doit automatiquement sauvegarder l’enregistrement de la lecture de la carte du lecteur, et lorsque le système revient à la normale, les données seront téléchargées automatiquement.

- Paramétrage du portique : il dispose de fonctions de paramétrage flexibles, telles que le temps de passage effectif après vérification de la carte, le mode de passage d’urgence, la vérification répétée de la même carte, le nombre maximum de passages continus de la carte, le temps de fermeture après un passage, le mode d’inspection libre, etc.

- Il permet d’entrer et de sortir la carte dans les deux sens.

- Analyse statistique de l’information : Il peut collecter des données en temps réel et générer des enregistrements détaillés des entrées dans la bibliothèque. Il peut établir des rapports statistiques correspondants par campus, par département de lecture, par type de lecteur et par période. Il peut parcourir les informations correspondantes sur n’importe quel ordinateur connecté à l’internet en fonction de différentes autorisations.

- Utiliser le mode de lecture de carte avec ou sans contact (doit prendre en charge la carte de campus existante), en laissant une interface de carte mobile à glisser.

- Les tourniquets de la bibliothèque doivent passer le test de produit d’une organisation de sécurité faisant autorité et répondre aux exigences de sécurité nationale. Lorsque le courant est coupé, la porte s’ouvre automatiquement. En cas d’urgence, la porte du tourniquet de la bibliothèque peut être forcée à s’ouvrir et devenir un canal libre de tout obstacle.

- La fonction de télécommande permet d’ouvrir et de fermer le mode sans inspection ou le mode d’urgence.

- Les extrémités avant et arrière des tourniquets de la bibliothèque sont équipées d’indicateurs LED à haute luminosité pour fournir une indication parfaite du trafic et des fonctions d’alarme sonore et lumineuse. Après avoir glissé la carte, les lecteurs affichent diverses informations, telles que « veuillez passer », « lecteurs non-bibliothécaires », « carte de déclaration de perte », etc.

- Il possède les fonctions d’autodétection, d’autodiagnostic et d’auto-alarme.

10. L’apparence des tourniquets de bibliothèque doit être belle et généreuse, et leur taille doit être cohérente avec l’environnement général de l’installation.

Si vous avez des questions concernant les solutions de sécurité pour tourniquets de bibliothèque, veuillez nous contacter pour en discuter. Mairsturnstile propose des tourniquets de sécurité pour bibliothèques de haute qualité à un prix abordable. Nous pouvons également personnaliser les tourniquets de bibliothèque en fonction de vos besoins.

Tous nos produits bénéficient d’une garantie de 2 ans. S’il y a une exception ou un support technique lors de l’utilisation de la porte du tourniquet, nous vous offrirons la réponse la plus satisfaisante et fournirons le meilleur service. En tant que fabricant professionnel de portillons tourniquets pour bibliothèques de sécurité, nous ne nous contentons pas de fournir à nos clients des produits de haute qualité, mais nous fournissons également une assistance technique et un service après-vente. Par conséquent, nous devons fournir à chaque client des instructions détaillées d’utilisation et d’installation. Chaque client qui coopère avec nous n’a jamais à se soucier de problèmes. Mairsturnstile fournit une assistance technique professionnelle et un service après-vente à chaque client.