Last updated on: septiembre 27th, 2024 19:17 pm

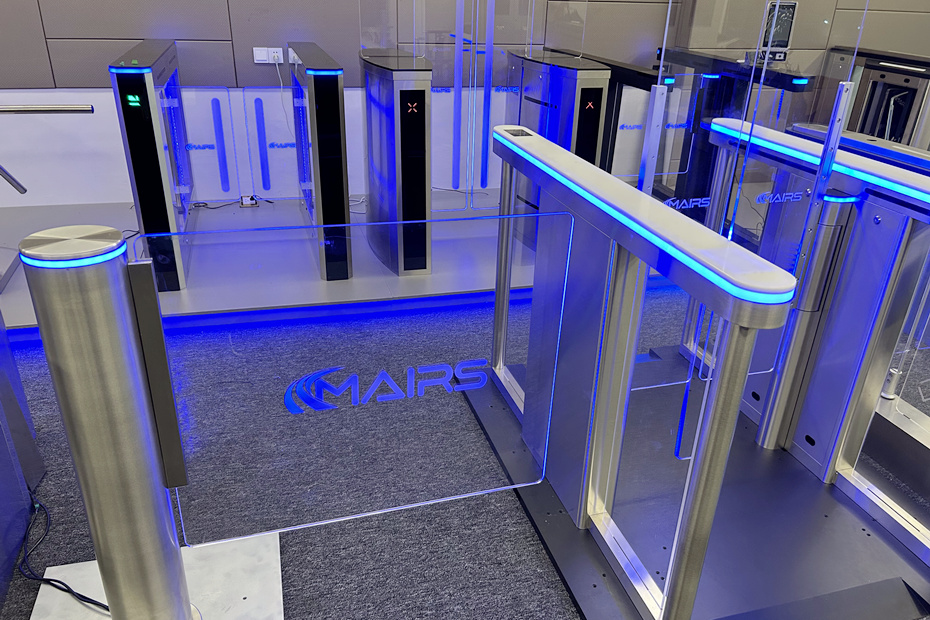

Sistema de control de acceso de torniquete

Un sistema de control de acceso por torniquete es una solución de seguridad diseñada para gestionar y controlar el flujo de personas que entran o salen de una zona protegida. El sistema de control de acceso por torniquete sirve como medio eficaz para gestionar y controlar la entrada y salida de personas en diversos entornos. Integra componentes de hardware, como torniquetes peatonales, con sistemas de identificación, ofreciendo una solución integral para la seguridad y la gestión de accesos.

Este sistema utiliza torniquetes, puertas o barreras equipadas con tecnología de control de acceso para permitir o denegar la entrada en función de las credenciales presentadas. Su función principal es garantizar que sólo el personal autorizado pueda entrar en zonas específicas, proporcionando al mismo tiempo una experiencia de viaje eficiente y segura.

Composición básica:

El sistema de control de acceso por torniquete es un sistema complejo que combina varios componentes para gestionar y controlar la entrada y salida de personas. A continuación se presenta un resumen de la composición básica del sistema de control de acceso por torniquete:

1. Puerta peatonal de torniquete:

Los torniquetes son puertas o barreras físicas que se instalan en los puntos de entrada. Pueden incluir torniquetes trípodes, barreras de solapas, puertas batientes o torniquetes de altura completa, en función de los requisitos de seguridad y del nivel de control necesario.

2. Tecnología de control de acceso:

La tecnología de control de acceso se integra en los torniquetes para autenticar a las personas. Los métodos más comunes son:

Tarjetas de proximidad: Los usuarios presentan una tarjeta de proximidad a un lector para autenticarse.

Lectores biométricos: Los escáneres de huellas dactilares, reconocimiento facial o iris verifican la identidad de una persona.

Teclado/introducción de PIN: Los usuarios introducen un número de identificación personal (PIN) para acceder.

3. Panel de control/controlador:

El panel de control o controlador gestiona la comunicación entre los torniquetes y el sistema de control de acceso. Procesa los datos de autenticación y controla el funcionamiento de los torniquetes.

4. Base de datos de autenticación:

Una base de datos de autenticación almacena credenciales de usuario, como información de tarjetas, datos biométricos o PIN. Se utiliza para validar la identidad de las personas que solicitan acceso.

5. Software de gestión:

El software de gestión de control de acceso proporciona una interfaz de usuario para que los administradores del sistema configuren los ajustes, gestionen las credenciales de usuario, generen informes y supervisen los eventos de acceso. Permite controlar y supervisar todo el sistema de forma centralizada.

6. Integración con otros sistemas:

Los sistemas de control de acceso por torniquete pueden integrarse con otros sistemas de seguridad, como cámaras de CCTV, sistemas de detección de intrusos y alarmas. Esta integración mejora las medidas de seguridad generales y proporciona una solución integral.

7. Sistemas de alarma y notificación:

En caso de intentos de acceso no autorizados o de violaciones de la seguridad, el sistema puede activar alarmas y notificaciones para alertar al personal de seguridad o a los administradores.

Características principales:

Personalización y flexibilidad:

El sistema debe ser flexible y personalizable para adaptarse a diferentes políticas de control de acceso, permisos de usuario y requisitos de seguridad en función de las necesidades específicas de la instalación.

Registro de auditoría e informes:

Un sistema de control de acceso por torniquete mantiene un registro de auditoría de los eventos de acceso, proporcionando un registro detallado de quién accedió a la zona protegida, cuándo y a través de qué torniquete. Esta información es valiosa para la supervisión y las auditorías de seguridad.

Control bidireccional:

Los torniquetes suelen soportar un control bidireccional, que permite a las personas autorizadas entrar y salir. El sistema garantiza que el número de entradas coincida con el número de salidas.

Ventajas de los sistemas de control de acceso por torniquete:

Mayor seguridad y control de acceso.

Gestión eficaz del tráfico peatonal.

Integración con otros sistemas de seguridad.

Personalizable para adaptarse a las distintas necesidades de las instalaciones.

Mayor capacidad de supervisión y elaboración de informes.

Un sistema de control de acceso por torniquete ofrece una solución sólida para gestionar el acceso a zonas seguras, garantizando que sólo puedan entrar las personas autorizadas y manteniendo un registro de auditoría de todos los accesos.

Métodos de identificación comunes:

Entre los métodos de identificación habituales en los sistemas de control de acceso por torniquete se incluyen:

Reconocimiento de contraseñas:

Los usuarios introducen una contraseña correcta para acceder. Es fácil de manejar, pero plantea problemas de seguridad, ya que las contraseñas pueden filtrarse fácilmente. Adecuado para el control unidireccional.

Reconocimiento de tarjetas:

Utiliza tarjetas magnéticas o tarjetas de radiofrecuencia (RF) para el acceso. Las tarjetas magnéticas tienen un coste menor pero son susceptibles de desgaste y copia. Las tarjetas de radiofrecuencia ofrecen acceso sin contacto, son más seguras y tienen una vida útil más larga, pero son más caras.

Reconocimiento de códigos QR:

El personal recibe códigos QR válidos para entrar y una máquina lectora escanea el código QR para controlar el acceso. Cómodo para gestionar la entrada y salida del personal.

Reconocimiento biométrico:

Identifica a las personas basándose en características biométricas únicas. Por ejemplo:

Reconocimiento de huellas dactilares: Compara las huellas dactilares para el acceso. Proporciona alta seguridad, pero puede tener un coste elevado.

Reconocimiento facial: Utiliza los rasgos faciales para la identificación. Ofrece alta seguridad sin necesidad de tarjetas, pero puede ser costoso y tiene requisitos medioambientales y de usuario.

Reconocimiento de venas: Identifica a los individuos basándose en patrones venosos. Proporciona alta seguridad pero puede tener un coste más elevado.

Cada método de identificación tiene sus ventajas e inconvenientes, y la elección depende de factores como los requisitos de seguridad, las consideraciones de coste y las preferencias del usuario. Los métodos de reconocimiento biométrico están ganando popularidad por sus altos niveles de seguridad, mientras que los métodos tradicionales, como el reconocimiento de tarjetas, siguen siendo habituales. El reconocimiento de códigos QR ofrece una opción cómoda y sin contacto para el control de accesos.

Funciones básicas:

El sistema de control de acceso por torniquete funciona para gestionar y controlar la entrada y salida de personas de forma segura y organizada. Estas son las funciones principales de un sistema de control de acceso por torniquete:

Verificación del acceso:

Verifique la identidad de las personas que desean entrar mediante métodos de autenticación como la lectura de tarjetas, el reconocimiento biométrico (huella dactilar, reconocimiento facial), la introducción de PIN o el escaneado de códigos QR.

Permisos de entrada:

Conceder o denegar el acceso en función de la identidad verificada y de los permisos de acceso predefinidos asociados a la persona.

Control de acceso:

Verificar y autenticar a las personas que intentan entrar en una zona segura utilizando tarjetas de identificación, como tarjetas IC, tarjetas de identificación, códigos QR, etc.

Controle el acceso en función de los permisos asignados a la tarjeta de identificación. Sólo se permite la entrada al personal autorizado.

Gestión de permisos:

Establezca y gestione permisos de acceso para personas o grupos específicos, o durante periodos de tiempo determinados.

Control de presencia:

Registrar y realizar un seguimiento de las horas de entrada y salida de las personas, proporcionando datos precisos sobre el tiempo y la asistencia.

Reconocimiento biométrico:

Utilice datos biométricos, como huellas dactilares o rasgos faciales, para una verificación de identidad más segura y fiable.

Gestión de visitantes:

Gestione la entrada y salida de visitantes mediante la concesión de permisos de acceso temporales y el seguimiento de sus movimientos.

Apertura y cierre de canales:

Accionar el equipo de la puerta giratoria para abrir y cerrar el canal de paso en función de los resultados de la verificación.

Consiga un paso controlado mediante mecanismos como brazos giratorios, barreras oscilantes, trampillas, puertas correderas o torniquetes de altura completa.

Control centralizado:

Utilizar controladores de acceso como aplicación de control central para gestionar y coordinar todo el sistema de torniquetes.

Controlar el funcionamiento de los equipos de las puertas giratorias, garantizando su sincronización y correcto funcionamiento.

Lectura de cartas:

Utiliza lectores de tarjetas para leer la información de las tarjetas de identificación y transmitir los datos al controlador de control de acceso.

Admite varios tipos de tarjetas, como tarjetas de identificación, tarjetas IC y tarjetas CPU, en función de los requisitos del sistema.

Verificación de identidad:

Autenticar a las personas mediante múltiples métodos de verificación de la identidad, como contraseñas, escaneado de huellas dactilares u otras medidas biométricas.

Aumente la seguridad empleando tarjetas inteligentes y tecnologías de verificación avanzadas.

Supervisión en tiempo real:

Supervise la entrada y salida de personas en tiempo real, realizando un seguimiento de los eventos de acceso y registrando los datos pertinentes.

Permitir a los administradores supervisar el funcionamiento del sistema y responder rápidamente a cualquier irregularidad.

Sensores:

Implemente sensores, bobinas y dispositivos para detectar diversos estados, como la entrada y salida de personal, el tráfico unidireccional o bidireccional, etc.

Mejorar la capacidad del sistema para adaptarse a diferentes escenarios de tráfico y mantener la seguridad.

Sistema de alarma:

Integre alarmas sonoras y luminosas en el sistema para proporcionar alertas sonoras y visuales en respuesta a eventos de seguridad o intentos de acceso no autorizado.

Implement additional security measures such as video monitoring to enhance safety and deter potential threats.

Gestión de datos:

Gestionar la información relacionada con la entrada y salida de personal, permitiendo a los administradores añadir o eliminar datos según sea necesario.

Apoyar las funciones de análisis de datos y elaboración de informes para una mejor comprensión y optimización del rendimiento del sistema.

Multifuncionalidad:

Proporcionar un sistema versátil que pueda utilizarse en combinación con sistemas de asistencia, gestión de cobros, sistemas de tickets y otras aplicaciones informáticas.

Facilitar diversas funciones de gestión, como el control de acceso con tarjeta de los empleados, la asistencia a los desplazamientos, la gestión de los comedores, etc.

En resumen, el sistema de control de acceso por torniquete desempeña un papel crucial a la hora de garantizar procesos de entrada y salida seguros, organizados y eficientes, incorporando tecnologías y funciones avanzadas para mejorar el control de acceso y la seguridad en general.

En resumen, el sistema de control de acceso al torniquete no es sólo una instalación necesaria para la gestión de canales de lugares públicos, sino también un equipo básico para la gestión interna empresarial moderna. Puede ayudar a las empresas a mejorar la seguridad, la eficiencia de la gestión del personal y el nivel de tecnología de la información, y promover el desarrollo empresarial.

La función del sistema inteligente de control de acceso al torniquete deberá satisfacer las necesidades reales y no será llamativa. Si la búsqueda unilateral del potencial líder del sistema conducirá a una inversión excesiva y se desviará demasiado de las necesidades reales. Por lo tanto, la viabilidad del sistema es el primer principio que debe seguirse primero. Al mismo tiempo, los productos front-end y el software del sistema tienen una buena capacidad de aprendizaje y operabilidad. En particular, la operatividad (conveniencia) permite a los gerentes con niveles primarios de operación de computadoras dominar los elementos esenciales de operación del sistema a través de una capacitación simple y alcanzar el nivel operativo de completar las tareas laborales.

Ventajas del sistema:

El sistema de control de acceso por torniquete ofrece diversas ventajas para gestionar y proteger los puntos de entrada en distintos entornos. Estas son algunas de las principales ventajas:

Seguridad reforzada:

Proporciona un sistema de entrada controlado y seguro, que impide el acceso no autorizado y mejora la seguridad general.

Autenticación biométrica:

Integra métodos avanzados de autenticación biométrica, como el reconocimiento facial o de huellas dactilares, para una mayor seguridad y una identificación precisa.

Control de presencia:

Registra y realiza un seguimiento de las horas de entrada y salida de las personas, facilitando un control preciso del tiempo y la asistencia de los empleados.

Registro de datos e informes:

Registra los datos de entrada y salida, proporcionando un recurso valioso para la auditoría, el cumplimiento y la generación de informes sobre patrones de acceso.

Prevención del tailgating:

Reduce el riesgo de colas o de ir a caballito permitiendo la entrada sólo a personas con credenciales válidas.

Flexibilidad operativa:

Ofrece configuraciones flexibles, como configurar los torniquetes para que sean normalmente abiertos o normalmente cerrados en función de los requisitos operativos.

Integración con otros sistemas:

Se integra con otros sistemas de seguridad, como cámaras de vigilancia y alarmas contra incendios, para ofrecer una solución de seguridad completa.

Gestión de colas:

Regula el flujo de personas, evitando aglomeraciones y garantizando un proceso de entrada fluido, sobre todo en zonas muy transitadas.

Supervisión y control remotos:

Permite supervisar y controlar a distancia el sistema de control de accesos, lo que aporta flexibilidad al personal de seguridad.

Ajustes personalizables:

Admite ajustes personalizables para permisos de acceso, configuraciones y parámetros de seguridad basados en las necesidades específicas del entorno.

Eficiencia operativa:

Agiliza los procesos de entrada, reduciendo los cuellos de botella y mejorando la eficacia operativa general.

Disuasión del acceso no autorizado:

Sirve como elemento disuasorio visible para las personas no autorizadas, desalentando los intentos de entrada ilegal.

Solución rentable:

Proporciona una solución rentable y escalable para el control de acceso y la seguridad, especialmente si se compara con las medidas de seguridad tradicionales.

Menor dependencia de las llaves físicas:

Elimina la necesidad de llaves físicas, reduciendo el riesgo de pérdida o duplicación de llaves.

En conjunto, el sistema de control de acceso por torniquete ofrece una solución completa y eficaz para gestionar el acceso y garantizar un entorno seguro.

Principio de funcionamiento:

El principio de funcionamiento de un sistema de control de acceso por torniquete implica la integración de componentes de hardware, métodos de identificación y mecanismos de control. He aquí una visión general del funcionamiento de un sistema de control de acceso por torniquete:

Métodos de identificación:

Las personas que solicitan la entrada deben autentificarse mediante diversos métodos de identificación. Los métodos de identificación más comunes son:

Lector de tarjetas: Las personas presentan tarjetas de acceso (como tarjetas RFID) a un lector de tarjetas para su verificación.

Reconocimiento biométrico: Utiliza datos biométricos (huella dactilar, rasgos faciales, escáner de iris) para una identificación precisa.

Introducción de contraseña/PIN: Los individuos introducen una contraseña o PIN únicos para la autenticación.

Escaneado de códigos QR: Escanea códigos QR mostrados en dispositivos móviles o tarjetas de acceso.

Terminal de control de acceso:

Los datos de identificación son procesados por un terminal de control de acceso, que puede incluir una pantalla de visualización, un micrófono, un altavoz y métodos de entrada.

Controlador de acceso:

El controlador de control de acceso es la unidad central de procesamiento del sistema. Verifica los datos de autenticación recibidos del terminal de control de acceso y determina si debe concederse el acceso.

Verificación de permisos:

El controlador coteja los datos de identificación con la información prerregistrada en la base de datos del sistema. Verifica si la persona tiene los permisos necesarios para acceder a la zona protegida.

Activación de la puerta del torniquete:

Si la verificación es correcta, el controlador de control de acceso envía una señal para activar la puerta giratoria, permitiendo la entrada autorizada.

Movimiento de torniquetes:

La puerta del torniquete se abre para permitir la entrada, y la persona puede pasar. El movimiento del torniquete puede ser en forma de brazos oscilantes, barreras deslizantes o rotación del torniquete a toda altura, dependiendo del tipo específico de torniquete.

Control de presencia:

El sistema registra la entrada, la hora y la identidad de la persona. Estos datos pueden utilizarse con fines de control de presencia.

Alarmas y notificaciones:

Si se produce un intento de entrada no autorizada o si hay algún problema con el proceso de autenticación, el sistema puede activar alarmas y notificaciones. Esto puede incluir alarmas sonoras, alertas visuales o notificaciones enviadas al personal de seguridad.

Integración con otros sistemas:

El sistema de control de acceso por torniquete puede integrarse con otros sistemas de seguridad y gestión, como cámaras de vigilancia, alarmas contra incendios y sistemas de gestión de visitantes, lo que mejora las medidas generales de seguridad.

Supervisión y control remotos:

Algunos sistemas ofrecen funciones de supervisión y control a distancia, lo que permite al personal de seguridad gestionar el sistema desde una ubicación central.

Gestión de colas:

En zonas muy transitadas, el sistema de control de acceso por torniquete puede regular el flujo de personas, evitando aglomeraciones y garantizando un proceso de entrada fluido.

Integración de la seguridad contra incendios:

En caso de incendio o emergencia, el sistema puede integrarse con los sistemas de alarma contra incendios para abrir automáticamente los torniquetes, facilitando una evacuación rápida y segura.

El principio de funcionamiento de un sistema de control de acceso por torniquete se centra en la identificación precisa, la verificación de permisos y el acceso controlado a zonas seguras. Mejora la seguridad, garantiza el cumplimiento de las políticas de acceso y proporciona un registro de los eventos de entrada para su supervisión y análisis.

Principios de diseño de sistemas:

Debido a la necesidad de una gestión segura y eficiente, el diseño de un sistema de control de acceso antiestático debe seguir los siguientes principios:

La practicabilidad del sistema.

El contenido del sistema de control de acceso debe satisfacer las necesidades reales, no ser llamativo. Si la búsqueda unilateral de la naturaleza líder del sistema, está obligado a causar demasiada inversión y demasiado lejos de las necesidades reales. Por lo tanto, la practicabilidad del sistema es el primer principio a seguir. Al mismo tiempo, los productos front-end y el software del sistema tienen una buena capacidad de aprendizaje y operabilidad. En particular, la operatividad permite que el personal de gestión con nivel de operación de computadora primaria domine los elementos esenciales de operación del sistema a través de una capacitación simple, para lograr el nivel de operación de completar la tarea de servicio.

La estabilidad del sistema

Debido a que el sistema de control de acceso es un sistema de trabajo ininterrumpido a largo plazo y está estrechamente relacionado con el funcionamiento normal de nuestro taller electrostático, la estabilidad del sistema es particularmente importante. El sistema debe tener más de tres años de experiencia de aplicación exitosa en el mercado y los grupos de clientes correspondientes y el sistema de servicio al cliente.

Sistema de seguridad

Todos los equipos y accesorios en el sistema de control de acceso funcionan de manera segura y confiable. También deben cumplir con los estándares de seguridad chinos o internacionales pertinentes. Y pueden funcionar de manera efectiva en un entorno no ideal. La poderosa función de monitoreo en tiempo real y la función de vinculación garantizan completamente la seguridad del entorno del usuario.

Mantenibilidad del sistema

El mantenimiento del sistema de control de acceso en el proceso de operación debe ser lo más simple posible. El funcionamiento del sistema puede funcionar cuando la alimentación está encendida, la medida en que puede enchufarlo. Y no hay necesidad de utilizar demasiadas herramientas especiales de mantenimiento en el proceso de mantenimiento. Desde la configuración del ordenador hasta la configuración del sistema, la configuración del equipo frontal ha tenido plenamente en cuenta la fiabilidad del sistema.

Cuando logramos la tasa más baja de fallas del sistema, también consideramos que incluso cuando ocurren problemas debido a razones inesperadas, podemos garantizar el almacenamiento conveniente y la recuperación rápida de datos, y asegurar que el canal se pueda abrir rápidamente en caso de emergencia. El mantenimiento de todo el sistema está en línea y el funcionamiento normal de todos los equipos no se detendrá debido al mantenimiento de algunos equipos.

Sistema de reconocimiento facial

El sistema de control de acceso de torniquete de reconocimiento facial es una nueva opción para la gestión de acceso empresarial. En el entorno de oficina actual, un sistema de control de acceso a torniquetes es uno de los dispositivos que garantizan la seguridad de las empresas. Con el progreso continuo de la ciencia y la tecnología, los sistemas tradicionales de control de acceso a torniquetes son gradualmente incapaces de satisfacer las necesidades de seguridad de las empresas modernas. Por lo tanto, los sistemas de control de acceso a torniquetes con reconocimiento facial se han convertido gradualmente en una opción importante para la gestión de control de acceso a torniquetes empresariales.

El sistema de control de acceso al torniquete de reconocimiento facial es un sistema de control de acceso al torniquete inteligente basado en tecnología de reconocimiento facial. Compared with traditional turnstile access control systems, it has higher security and convenience. El sistema adopta tecnología avanzada de reconocimiento facial, que puede identificar de forma rápida y precisa la información de identidad de los empleados y completar la operación de apertura de la puerta en unos pocos segundos. Puede evitar eficazmente que extraños ingresen a la empresa y lograr una gestión automatizada de toda la asistencia del personal y los registros de asistencia de los empleados.

En comparación con los sistemas de acceso a torniquetes tradicionales, los sistemas de acceso a torniquetes con reconocimiento facial tienen las siguientes ventajas significativas:

1. Alta seguridad: al adoptar tecnología de reconocimiento facial, puede identificar con precisión las identidades de los empleados y prevenir intrusiones ilegales y daños maliciosos.

2. Muy conveniente: los empleados no necesitan llevar tarjetas de acceso u otros artículos, y solo necesitan realizar el reconocimiento facial para completar la operación de apertura de la puerta, lo que ahorra mucho tiempo y energía.

3. Gestión automatizada: el sistema de control de acceso por reconocimiento facial puede lograr el procesamiento automatizado de toda la gestión de asistencia del personal y los registros de asistencia de los empleados, mejorando la eficiencia y precisión de la gestión.

En resumen, el sistema de control de acceso de torniquete de reconocimiento facial es una opción de nueva generación para la gestión de acceso empresarial, que proporciona servicios de control de acceso más eficientes, seguros y convenientes. Con la continua innovación y mejora de la tecnología, los sistemas de control de acceso de torniquetes de reconocimiento facial se utilizarán más ampliamente en el mercado futuro.

Lo anterior proporciona una introducción general sobre el sistema de control de acceso al torniquete de reconocimiento facial. Echemos un vistazo a las características del sistema de control de acceso al torniquete de reconocimiento facial.

1. Después de que el peatón que lo sigue abandona el área de detección de protección, la primera área de detección de seguridad detecta una entrada no autorizada, la puerta se cierra, suena la alarma y el sistema de control de acceso del torniquete de reconocimiento facial tiene funciones como alarma de intrusión ilegal, alarma de intrusión inversa. , alarma de seguimiento y alarma de tiempo de espera.

2. Equipado con un codificador digital, corrige automáticamente el ángulo de giro y el rendimiento de sincronización de la puerta batiente AB es sólido.

3. Indicación de tráfico direccional LED, que indica el estado del canal y guía a los peatones para que pasen rápidamente.

4. El sistema de control de acceso del torniquete de reconocimiento facial está equipado con protección dual mecánica y fotoeléctrica y anti-pellizco, y la transmisión de amortiguación de la puerta batiente se separa automáticamente.

5. El torniquete de reconocimiento facial no tiene ruido, tiene un rendimiento estable y duradero, tiene una apariencia robusta y no es fácil de usar.

6. Cuando la puerta del torniquete abatible se ve impactada por fuerzas externas, el sistema de control de acceso al torniquete de reconocimiento facial puede amortiguar automáticamente el ángulo de desviación para evitar daños al torniquete abatible.

7. Los peatones dan marcha atrás y salen del peatón a través de la segunda área de detección de seguridad. Antes de que la puerta vuelva a su estado básico, la segunda área de detección de seguridad que no ha emitido una señal legal de apertura de puerta detecta una vez más que alguien entra y el sistema de control de acceso a la puerta de acceso rápido facial emite una alarma.

¿Cuáles son las características del sistema de control de acceso al torniquete de reconocimiento facial? Después de la introducción anterior, creo que ahora todos deberían tenerlo claro. En los últimos años, la tecnología de reconocimiento facial se ha utilizado ampliamente en varias plataformas, y los sistemas de control de acceso a torniquetes de reconocimiento facial también han sido ampliamente favorecidos. Si tiene alguna necesidad relacionada, comuníquese con nuestro servicio de atención al cliente en línea.

Resolución de fallas

Hoy en día, muchos lugares han utilizado puertas torniquetes de control de acceso con reconocimiento facial, y el reconocimiento facial también ha brindado una considerable comodidad a los usuarios. En el uso diario, también pueden producirse algunas averías en el sistema de control de acceso por torniquete de reconocimiento facial. Entonces, hablemos brevemente sobre las soluciones comunes para el mal funcionamiento del sistema de control de acceso del torniquete de reconocimiento facial.

Soluciones comunes de falla del sistema de control de acceso de torniquete de reconocimiento facial:

1. Las posibles razones por las que la máquina de reconocimiento facial no abre la puerta y la pantalla se atasca durante la verificación incluyen: la línea de señal de red no está conectada correctamente, la fuente de alimentación no puede suministrarse normalmente, la señal de desbloqueo no se emite durante verificación y la cerradura electrónica de soporte no funciona correctamente. Los pasos para solucionar el problema con la máquina de reconocimiento facial son los siguientes: reconectar la línea de señal para prueba, cortocircuitar la prueba GND/PUSH, conectar la señal de detección COM y se recomienda reemplazarla con una nueva detección de cerradura electrónica.

2. El problema de que la luz de relleno del dispositivo permanezca encendida durante mucho tiempo, especialmente en aplicaciones de oficina empresarial, puede tener cierto impacto en el entorno de trabajo. Al comprar un terminal de dispositivo, es necesario comunicarse claramente con el proveedor si es posible elegir ajustar la luz de relleno a tiempo o si el dispositivo puede ajustar automáticamente el brillo de la luz de relleno en función de los cambios de luz.

3. El problema de la identificación errónea en el dispositivo se puede solucionar elevando el umbral de reconocimiento. Generalmente, cuanto mayor sea el umbral, menor será la probabilidad de identificación errónea. Sin embargo, también cabe señalar que cuanto mayor sea el umbral, más lenta será la velocidad del reconocimiento facial. La tasa de reconocimiento y la velocidad son un arma de doble filo. Para encontrar el equilibrio adecuado, se pueden evitar los problemas anteriores. Quienes puedan lograrlo deberían ser fabricantes profesionales de máquinas de reconocimiento de acceso facial.

Lo anterior presenta brevemente varias soluciones comunes a la falla del sistema de control de acceso de reconocimiento facial, pero aún así se recomienda que los usuarios busquen personal profesional del fabricante para manejar la falla del torniquete de reconocimiento facial.

No dude en comunicarse con nuestro personal de atención al cliente en línea sobre aspectos relevantes.

No importa qué tipo de controlador de acceso elija, estará equipado con el software de gestión correspondiente. Las funciones que el software puede lograr son básicamente las mismas. El software del sistema de control de acceso de torniquetes cuenta con una interfaz de usuario amigable, un manejo cómodo y sencillo, visualización jerárquica de todos los caracteres en inglés, manejo de ratón de ventana, grabación automática en disco y varios métodos de consulta. Debido a que el software del sistema adopta un formato de base de datos, puede ser compatible con otro software de oficina. Se puede realizar gestión de asistencia y personal.

Independientemente del tipo específico de controlador de acceso, viene equipado con el software de sistema correspondiente. Las funcionalidades del software suelen ser similares en los distintos sistemas. A continuación se ofrece un resumen de las funciones más comunes del software del sistema de control de acceso de torniquetes:

Interfaz fácil de usar:

El software del sistema presenta una interfaz fácil de usar con un funcionamiento cómodo y sencillo. Suele emplear visualizaciones jerárquicas en caracteres ingleses, manejo con ratón de ventana, grabación automática en disco y diversos métodos de consulta.

Compatibilidad e integración:

Dado que el software del sistema adopta un formato de base de datos, es compatible con otros programas ofimáticos. Admite la gestión de la asistencia y del personal, proporcionando una plataforma versátil para las necesidades de la organización.

Configuración e inicialización del dispositivo:

Permite la configuración de las direcciones de las puertas de los torniquetes peatonales, la inicialización de las máquinas de tarjetas, la limpieza y clasificación de los equipos de las máquinas de tarjetas, y la comprobación y configuración de la fecha y la hora.

Ajustes de apertura y cierre de la puerta:

Permite configurar el estado de apertura y cierre de la puerta, incluidos los días de descanso. Permite configurar horarios de apertura de puerta para diferentes horas del día.

Configuración del control de acceso:

Ofrece opciones para configurar la forma de acceder a la puerta, los métodos de acceso y la gestión de las tarjetas de usuario. Esto incluye añadir y eliminar tarjetas de usuario y establecer el periodo de fecha para las tarjetas de usuario.

Configuración de parámetros de software:

Permite configurar los parámetros básicos del software, incluida la configuración de la contraseña y los parámetros básicos personales.

Inicialización y gestión de la base de datos:

Realiza la inicialización de la información del disco duro del software (inicialización de datos) y ofrece una función Database Doctor para ordenar las tablas del software.

Entrada y configuración departamental:

Facilita la aportación y el establecimiento de departamentos para una mejor estructuración organizativa.

Consulta de información de personal:

Permite consultar la información de personal, proporcionando una visión detallada de los individuos dentro del sistema.

Extracción de datos y estadísticas:

Extrae y convierte la información de fichaje de la máquina de tarjetas y realiza estadísticas diarias de datos de acceso y estadísticas mensuales de datos.

Integración de sistemas operativos y software:

El software del sistema funciona en la plataforma operativa WIN2000 o WinXP, integrándose con el sistema operativo y otros componentes de software.

Supervisión en tiempo real:

Supervisa al personal de entrada/salida en tiempo real, editando cada área de la puerta, programando el sistema y consultando todos los datos de emergencia y de acceso del personal en tiempo real.

Gestión de bases de datos:

La base de datos del programa adopta un servidor SQL estándar o una base de datos Access con una interfaz de acceso general ODBC. Ofrece funciones de importación y exportación en formato de archivo Excel.

Almacenamiento e informes:

Clasifica la información y los informes del sistema de almacenamiento para facilitar su búsqueda y recuperación. La función de elaboración de informes ayuda al análisis y la gestión exhaustivos de los datos..

En resumen, el software de sistema para el control de acceso de torniquetes es una potente herramienta que agiliza la configuración, gestión y supervisión de los sistemas de control de acceso. Su interfaz fácil de usar y sus diversas funcionalidades lo convierten en un componente esencial para garantizar una seguridad y una gestión del personal eficaces.