Last updated on: 21 maja, 2024 16:54 pm

System kontroli dostępu z kołowrotem

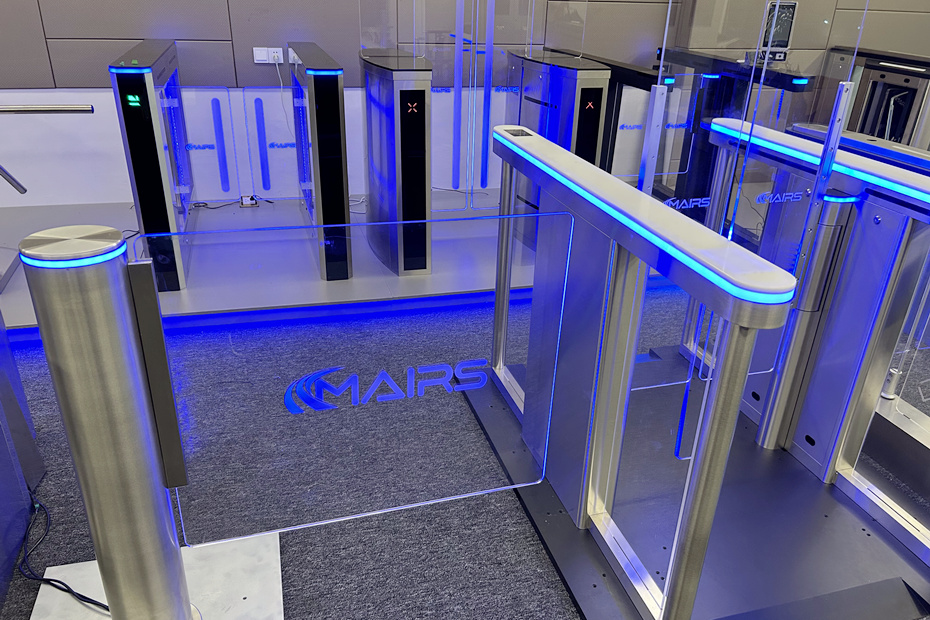

System kontroli dostępu z kołowrotem to rozwiązanie bezpieczeństwa zaprojektowane do zarządzania i monitorowania przepływu osób wchodzących lub wychodzących z zabezpieczonego obszaru. System kontroli dostępu z kołowrotem służy jako skuteczny środek do zarządzania i kontrolowania wejść i wyjść osób w różnych środowiskach. Integruje komponenty sprzętowe, takie jak bramki obrotowe dla pieszych z systemami identyfikacji, oferując kompleksowe rozwiązanie do zarządzania bezpieczeństwem i dostępem.

System ten wykorzystuje kołowroty, bramki lub bariery wyposażone w technologię kontroli dostępu, aby zezwolić lub odmówić wejścia na podstawie przedstawionych danych uwierzytelniających. Jego główną funkcją jest zapewnienie, że tylko upoważniony personel może wejść do określonych obszarów, zapewniając jednocześnie wydajną i bezpieczną podróż.

Podstawowy skład:

System kontroli dostępu z kołowrotem jest złożonym systemem, który łączy różne komponenty w celu zarządzania i kontrolowania wejścia i wyjścia osób. Poniżej znajduje się przegląd podstawowego składu systemu kontroli dostępu do kołowrotu:

1. Bramka obrotowa dla pieszych:

Bramki obrotowe to fizyczne bramki lub bariery zainstalowane w punktach wejścia. Mogą one obejmować bramki obrotowe na trójnogu, bariery klapowe, bramki obrotowe lub bramki obrotowe o pełnej wysokości, w zależności od wymagań bezpieczeństwa i wymaganego poziomu kontroli.

2. Technologia kontroli dostępu:

Technologia kontroli dostępu jest zintegrowana z kołowrotami w celu uwierzytelniania osób. Typowe metody obejmują:

Karty zbliżeniowe: Użytkownicy zbliżają kartę zbliżeniową do czytnika w celu uwierzytelnienia.

Czytniki biometryczne: Skanery odcisków palców, twarzy lub tęczówki weryfikują tożsamość danej osoby.

Klawiatura/PIN: Użytkownicy wprowadzają osobisty numer identyfikacyjny (PIN) w celu uzyskania dostępu.

3. Panel sterowania/sterownik:

Panel sterowania lub kontroler zarządza komunikacją między kołowrotami a systemem kontroli dostępu. Przetwarza dane uwierzytelniające i kontroluje działanie bramek obrotowych.

4. Uwierzytelniająca baza danych:

Baza danych uwierzytelniania przechowuje dane uwierzytelniające użytkownika, w tym informacje o karcie, dane biometryczne lub kody PIN. Służy do weryfikacji tożsamości osób ubiegających się o dostęp.

5. Oprogramowanie do zarządzania:

Oprogramowanie do zarządzania kontrolą dostępu zapewnia interfejs użytkownika dla administratorów systemu do konfigurowania ustawień, zarządzania poświadczeniami użytkowników, generowania raportów i monitorowania zdarzeń dostępu. Pozwala to na centralną kontrolę i monitorowanie całego systemu.

6. Integracja z innymi systemami:

Systemy kontroli dostępu z kołowrotem mogą być zintegrowane z innymi systemami bezpieczeństwa, takimi jak kamery CCTV, systemy wykrywania włamań i alarmy. Integracja ta zwiększa ogólne środki bezpieczeństwa i zapewnia kompleksowe rozwiązanie.

7. Systemy alarmowe i powiadamiania:

W przypadku prób nieautoryzowanego dostępu lub naruszenia bezpieczeństwa system może uruchamiać alarmy i powiadomienia w celu ostrzeżenia personelu ochrony lub administratorów.

Kluczowe cechy:

Dostosowanie i elastyczność:

System powinien być elastyczny i konfigurowalny w celu dostosowania do różnych zasad kontroli dostępu, uprawnień użytkowników i wymagań bezpieczeństwa w oparciu o specyficzne potrzeby obiektu.

Ścieżka audytu i raportowanie:

System kontroli dostępu do bramek obrotowych utrzymuje ścieżkę audytu zdarzeń dostępu, zapewniając szczegółowy zapis tego, kto uzyskał dostęp do zabezpieczonego obszaru, kiedy i przez którą bramkę obrotową. Informacje te są cenne dla monitorowania bezpieczeństwa i audytów.

Sterowanie dwukierunkowe:

Bramki obrotowe zazwyczaj obsługują kontrolę dwukierunkową, umożliwiając uprawnionym osobom wchodzenie i wychodzenie. System zapewnia, że liczba wejść odpowiada liczbie wyjść.

Zalety systemów kontroli dostępu z kołowrotem:

Ulepszone zabezpieczenia i kontrola dostępu.

Efektywne zarządzanie ruchem pieszych.

Integracja z innymi systemami bezpieczeństwa.

Możliwość dostosowania do różnych potrzeb obiektu.

Ulepszone możliwości monitorowania i raportowania.

System kontroli dostępu z kołowrotem zapewnia solidne rozwiązanie do zarządzania dostępem do bezpiecznych obszarów, zapewniając, że tylko upoważnione osoby mogą wejść, zachowując ścieżkę audytu wszystkich zdarzeń dostępu.

Powszechne metody identyfikacji:

Typowe metody identyfikacji w systemach kontroli dostępu z kołowrotem obejmują:

Rozpoznawanie haseł:

Użytkownicy wprowadzają prawidłowe hasło, aby uzyskać dostęp. Łatwy w obsłudze, ale ma obawy dotyczące bezpieczeństwa, ponieważ hasła mogą łatwo wyciec. Nadaje się do sterowania jednokierunkowego.

Rozpoznawanie kart:

Wykorzystuje karty magnetyczne lub radiowe (RF) do uzyskiwania dostępu. Karty magnetyczne są tańsze, ale podatne na zużycie i kopiowanie. Karty RF oferują dostęp bezstykowy, są bezpieczniejsze i mają dłuższą żywotność, ale są droższe.

Rozpoznawanie kodów QR:

Pracownicy otrzymują ważne kody QR do wejścia, a urządzenie odczytujące skanuje kod QR w celu kontroli dostępu. Wygodny do zarządzania personelem wchodzącym i wychodzącym.

Rozpoznawanie biometryczne:

Identyfikuje osoby na podstawie unikalnych cech biometrycznych. Przykłady obejmują:

Rozpoznawanie odcisków palców: Dopasowuje odciski palców w celu uzyskania dostępu. Zapewnia wysoki poziom bezpieczeństwa, ale może wiązać się z wysokimi kosztami.

Rozpoznawanie twarzy: Wykorzystuje rysy twarzy do identyfikacji. Zapewnia wysoki poziom bezpieczeństwa bez konieczności używania kart, ale może być kosztowny i ma wymagania środowiskowe i użytkownika.

Rozpoznawanie żył: Identyfikuje osoby na podstawie wzorów żył. Zapewnia wysoki poziom bezpieczeństwa, ale może wiązać się z wyższymi kosztami.

Każda metoda identyfikacji ma swoje zalety i wady, a wybór zależy od takich czynników, jak wymogi bezpieczeństwa, koszty i preferencje użytkownika. Metody rozpoznawania biometrycznego zyskują na popularności ze względu na ich wysoki poziom bezpieczeństwa, podczas gdy tradycyjne metody, takie jak rozpoznawanie kart, pozostają powszechne. Rozpoznawanie kodów QR zapewnia wygodną i bezdotykową opcję kontroli dostępu.

Podstawowe funkcje:

System kontroli dostępu Turnstile służy do zarządzania i kontrolowania wejść i wyjść osób w bezpieczny i zorganizowany sposób. Oto podstawowe funkcje systemu kontroli dostępu z kołowrotem:

Weryfikacja dostępu:

Weryfikacja tożsamości osób ubiegających się o wejście za pomocą metod uwierzytelniania, takich jak przeciąganie karty, rozpoznawanie biometryczne (odcisk palca, rozpoznawanie twarzy), wprowadzanie kodu PIN lub skanowanie kodu QR.

Uprawnienia do wejścia:

Przyznanie lub odmowa dostępu na podstawie zweryfikowanej tożsamości i predefiniowanych uprawnień dostępu powiązanych z daną osobą.

Kontrola dostępu:

Weryfikacja i uwierzytelnianie osób próbujących wejść do zabezpieczonego obszaru za pomocą kart identyfikacyjnych, takich jak karty IC, karty identyfikacyjne, kody QR itp.

Kontrola dostępu na podstawie uprawnień przypisanych do karty identyfikacyjnej. Wstęp mają tylko upoważnieni pracownicy.

Zarządzanie uprawnieniami:

Ustaw i zarządzaj uprawnieniami dostępu dla określonych osób, grup lub w określonych okresach czasu.

Śledzenie czasu i obecności:

Rejestrowanie i śledzenie czasu wejścia i wyjścia osób, zapewniając dokładne dane dotyczące czasu i obecności.

Rozpoznawanie biometryczne:

Wykorzystaj dane biometryczne, takie jak odciski palców lub rysy twarzy, do bezpieczniejszej i bardziej niezawodnej weryfikacji tożsamości.

Zarządzanie gośćmi:

Zarządzanie wejściem i wyjściem gości poprzez wydawanie tymczasowych uprawnień dostępu i śledzenie ich ruchów.

Otwieranie i zamykanie kanałów:

Obsługa bramek obrotowych w celu otwierania i zamykania kanału przejścia w oparciu o wyniki weryfikacji.

Uzyskaj kontrolowane przejście dzięki mechanizmom takim jak ramiona obrotowe, bariery wahadłowe, klapy, bramki przesuwne lub bramki obrotowe o pełnej wysokości.

Scentralizowana kontrola:

Wykorzystanie kontrolerów dostępu jako centralnej aplikacji sterującej do zarządzania i koordynowania całego systemu kołowrotów.

Kontrolowanie funkcjonalności bramek obrotowych, zapewnienie synchronizacji i prawidłowego działania.

Odczytywanie kart:

Czytniki kart odczytują informacje z kart identyfikacyjnych, przesyłając dane do kontrolera kontroli dostępu.

Obsługa różnych typów kart, w tym kart identyfikacyjnych, kart IC i kart CPU, w zależności od wymagań systemu.

Weryfikacja tożsamości:

Uwierzytelnianie osób fizycznych za pomocą wielu metod weryfikacji tożsamości, takich jak hasła, skanowanie odcisków palców lub inne środki biometryczne.

Zwiększenie bezpieczeństwa poprzez zastosowanie kart inteligentnych i zaawansowanych technologii weryfikacji.

Monitorowanie w czasie rzeczywistym:

Monitorowanie wejścia i wyjścia osób w czasie rzeczywistym, śledzenie zdarzeń dostępu i rejestrowanie odpowiednich danych.

Umożliwienie administratorom nadzorowania działania systemu i szybkiego reagowania na wszelkie nieprawidłowości.

Czujniki:

Wdrożenie czujników, cewek i urządzeń do wykrywania różnych stanów, w tym wejścia i wyjścia personelu, ruchu jednokierunkowego lub dwukierunkowego itp.

Zwiększenie zdolności systemu do dostosowywania się do różnych scenariuszy ruchu i utrzymania bezpieczeństwa.

System alarmowy:

Integracja alarmów dźwiękowych i świetlnych z systemem w celu zapewnienia alarmów dźwiękowych i wizualnych w odpowiedzi na zdarzenia bezpieczeństwa lub próby nieautoryzowanego dostępu.

Wdrożenie dodatkowych środków bezpieczeństwa, takich jak monitoring wideo, w celu zwiększenia bezpieczeństwa i powstrzymania potencjalnych zagrożeń.

Zarządzanie danymi:

Zarządzaj informacjami związanymi z wejściem i wyjściem personelu, umożliwiając administratorom dodawanie lub usuwanie danych w razie potrzeby.

Obsługa funkcji analizy danych i raportowania w celu lepszego zrozumienia i optymalizacji wydajności systemu.

Wielofunkcyjność:

Zapewnienie wszechstronnego systemu, który może być używany w połączeniu z systemami obecności, zarządzania opłatami, systemami biletowymi i innymi aplikacjami.

Ułatwianie różnych funkcji zarządzania, w tym kontroli dostępu do kart pracowniczych, obsługi dojazdów do pracy, zarządzania posiłkami itp.

Podsumowując, system kontroli dostępu z kołowrotem odgrywa kluczową rolę w zapewnieniu bezpiecznych, zorganizowanych i wydajnych procesów wejścia i wyjścia, wykorzystując zaawansowane technologie i funkcje w celu zwiększenia ogólnej kontroli dostępu i bezpieczeństwa.

Krótko mówiąc, system kontroli dostępu do kołowrotu jest nie tylko niezbędnym urządzeniem do zarządzania kanałami w miejscach publicznych, ale także podstawowym wyposażeniem nowoczesnego wewnętrznego zarządzania przedsiębiorstwem. Może pomóc przedsiębiorstwom poprawić bezpieczeństwo, wydajność zarządzania personelem i poziom technologii informatycznych oraz promować rozwój przedsiębiorstwa.

Funkcja inteligentnego systemu kontroli dostępu do kołowrotu powinna spełniać rzeczywiste potrzeby i nie powinna być krzykliwa. Jednostronna pogoń za wiodącym potencjałem systemu doprowadzi do nadmiernych inwestycji i zbyt daleko odbiegnie od rzeczywistych potrzeb. Dlatego praktyczność systemu jest pierwszą zasadą, której należy przestrzegać w pierwszej kolejności. Jednocześnie produkty front-end i oprogramowanie systemowe systemu charakteryzują się dobrą zdolnością uczenia się i funkcjonalnością. W szczególności operacyjność (wygoda) umożliwia menedżerom z podstawowym poziomem obsługi komputera opanowanie podstawowych zasad obsługi systemu poprzez proste szkolenie i osiągnięcie poziomu obsługi umożliwiającego wykonywanie zadań służbowych.

Zalety systemu:

System kontroli dostępu z kołowrotem oferuje różne korzyści w zakresie zarządzania i zabezpieczania punktów wejścia w różnych środowiskach. Oto kilka kluczowych zalet:

Zwiększone bezpieczeństwo:

Zapewnia kontrolowany i bezpieczny system wejścia, zapobiegając nieautoryzowanemu dostępowi i zwiększając ogólne bezpieczeństwo.

Uwierzytelnianie biometryczne:

Integruje zaawansowane metody uwierzytelniania biometrycznego, takie jak odcisk palca lub rozpoznawanie twarzy, w celu zwiększenia bezpieczeństwa i dokładnej identyfikacji.

Śledzenie czasu i obecności:

Rejestruje i śledzi czas wejścia i wyjścia poszczególnych osób, ułatwiając dokładne śledzenie czasu i obecności pracowników.

Rejestrowanie i raportowanie danych:

Rejestruje dane wejścia i wyjścia, zapewniając cenny zasób do audytu, zgodności i generowania raportów na temat wzorców dostępu.

Zapobieganie Tailgatingowi:

Zmniejsza ryzyko „tailgating” lub „piggybacking”, zezwalając na wejście tylko osobom z ważnymi poświadczeniami.

Elastyczność operacyjna:

Oferuje elastyczne konfiguracje, takie jak ustawianie bramek obrotowych jako normalnie otwartych lub normalnie zamkniętych w zależności od wymagań operacyjnych.

Integracja z innymi systemami:

Integruje się z innymi systemami bezpieczeństwa, takimi jak kamery monitorujące i alarmy przeciwpożarowe, zapewniając kompleksowe rozwiązanie bezpieczeństwa.

Zarządzanie kolejkami:

Reguluje przepływ osób, zapobiegając przepełnieniu i zapewniając płynny proces wejścia, szczególnie w obszarach o dużym natężeniu ruchu.

Zdalne monitorowanie i kontrola:

Umożliwia zdalne monitorowanie i sterowanie systemem kontroli dostępu, zapewniając elastyczność pracownikom ochrony.

Konfigurowalne ustawienia:

Obsługuje konfigurowalne ustawienia uprawnień dostępu, konfiguracji i parametrów bezpieczeństwa w oparciu o specyficzne potrzeby środowiska.

Wydajność operacyjna:

Usprawnia procesy wejścia, redukując wąskie gardła i poprawiając ogólną wydajność operacyjną.

Zapobieganie nieautoryzowanemu dostępowi:

Służy jako widoczny środek odstraszający nieupoważnione osoby, zniechęcając do prób nielegalnego wejścia.

Ekonomiczne rozwiązanie:

Zapewnia opłacalne i skalowalne rozwiązanie do kontroli dostępu i bezpieczeństwa, zwłaszcza w porównaniu z tradycyjnymi środkami bezpieczeństwa.

Zmniejszona zależność od kluczy fizycznych:

Eliminuje potrzebę stosowania fizycznych kluczy, zmniejszając ryzyko ich utraty lub zduplikowania.

Ogólnie rzecz biorąc, system kontroli dostępu do bramek obrotowych oferuje kompleksowe i wydajne rozwiązanie do zarządzania dostępem i zapewnienia bezpiecznego środowiska.

Zasada działania:

Zasada działania systemu kontroli dostępu obejmuje integrację komponentów sprzętowych, metod identyfikacji i mechanizmów kontroli. Oto ogólny przegląd działania systemu kontroli dostępu z kołowrotem:

Metody identyfikacji:

Osoby ubiegające się o wjazd są zobowiązane do uwierzytelnienia się przy użyciu różnych metod identyfikacji. Typowe metody identyfikacji obejmują:

Czytnik kart: Osoby fizyczne przedstawiają karty dostępu (takie jak karty RFID) czytnikowi kart w celu weryfikacji.

.Rozpoznawanie biometryczne: Wykorzystuje dane biometryczne (odcisk palca, rysy twarzy, skan tęczówki) do dokładnej identyfikacji.

Wprowadzanie hasła/pinu: Osoby fizyczne wprowadzają unikalne hasło lub kod PIN w celu uwierzytelnienia.

Skanowanie kodów QR: Skanowanie kodów QR wyświetlanych na urządzeniach mobilnych lub kartach dostępu.

Terminal kontroli dostępu:

Dane identyfikacyjne są przetwarzane przez terminal kontroli dostępu, który może zawierać ekran wyświetlacza, mikrofon, głośnik i metody wprowadzania danych.

Kontroler kontroli dostępu:

Kontroler kontroli dostępu jest centralną jednostką przetwarzania systemu. Weryfikuje dane uwierzytelniające otrzymane z terminala kontroli dostępu i określa, czy przyznać dostęp.

Weryfikacja uprawnień:

Kontroler sprawdza dane identyfikacyjne z informacjami zarejestrowanymi wcześniej w bazie danych systemu. Weryfikuje, czy dana osoba ma niezbędne uprawnienia do dostępu do zabezpieczonego obszaru.

Aktywacja bramki obrotowej:

Jeśli weryfikacja przebiegnie pomyślnie, kontroler kontroli dostępu wysyła sygnał aktywujący bramkę obrotową, umożliwiając autoryzowane wejście.

Ruch kołowrotu:

Bramka obrotowa otwiera się, aby umożliwić wejście, a dana osoba może przejść. Ruch kołowrotu może mieć formę wahadłowych ramion, przesuwnych barier lub obrotu kołowrotu na całej wysokości, w zależności od konkretnego typu kołowrotu.

Śledzenie czasu i obecności:

System rejestruje zdarzenie wejścia, zapisując czas i tożsamość osoby. Dane te mogą być wykorzystywane do śledzenia czasu pracy i obecności.

Alarmy i powiadomienia:

W przypadku próby nieautoryzowanego wejścia lub problemu z procesem uwierzytelniania, system może uruchomić alarmy i powiadomienia. Może to obejmować alarmy dźwiękowe, alarmy wizualne lub powiadomienia wysyłane do pracowników ochrony.

Integracja z innymi systemami:

System kontroli dostępu do bramek obrotowych można zintegrować z innymi systemami bezpieczeństwa i zarządzania, takimi jak kamery monitoringu, alarmy przeciwpożarowe i systemy zarządzania gośćmi, zwiększając ogólne środki bezpieczeństwa.

Zdalne monitorowanie i kontrola:

Niektóre systemy oferują funkcje zdalnego monitorowania i sterowania, umożliwiając personelowi ochrony zarządzanie systemem z centralnej lokalizacji.

Zarządzanie kolejkami:

W obszarach o dużym natężeniu ruchu system kontroli dostępu z kołowrotem może regulować przepływ osób, zapobiegając przepełnieniu i zapewniając płynny proces wejścia.

Integracja bezpieczeństwa pożarowego:

W przypadku pożaru lub sytuacji awaryjnej system może być zintegrowany z systemami sygnalizacji pożaru, aby automatycznie otwierać bramki obrotowe, ułatwiając szybką i bezpieczną ewakuację.

Zasada działania obrotowego systemu kontroli dostępu opiera się na dokładnej identyfikacji, weryfikacji uprawnień i kontrolowanym dostępie do bezpiecznych obszarów. Zwiększa bezpieczeństwo, zapewnia zgodność z zasadami dostępu i zapewnia zapis zdarzeń wejścia w celu monitorowania i analizy.

Zasady projektowania systemu:

Ze względu na potrzebę bezpiecznego i efektywnego zarządzania, przy projektowaniu antystatycznego systemu kontroli dostępu należy kierować się następującymi zasadami:

Praktyczność systemu

Treść systemu kontroli dostępu powinna odpowiadać rzeczywistym potrzebom, a nie być krzykliwa. Jednostronne dążenie do wiodącego charakteru systemu z pewnością spowoduje zbyt duże inwestycje i będzie zbyt odległe od rzeczywistych potrzeb. Dlatego też praktyczność systemu jest pierwszą zasadą, której należy przestrzegać. Jednocześnie produkty front-end i oprogramowanie systemowe systemu charakteryzują się dobrą zdolnością uczenia się i funkcjonalnością. W szczególności operatywność umożliwia personelowi kierowniczemu posiadającemu podstawowy poziom obsługi komputera opanowanie podstawowych zasad działania systemu poprzez proste szkolenie, tak aby osiągnąć poziom operacyjny pozwalający na wykonanie zadania służbowego.

Stabilność systemu

Ponieważ system kontroli dostępu jest systemem nieprzerwanej, długotrwałej pracy i jest ściśle powiązany z normalną pracą naszego warsztatu elektrostatycznego, szczególnie ważna jest stabilność systemu. System powinien mieć ponad trzyletnie doświadczenie w stosowaniu na rynku i w odpowiednich grupach klientów oraz w systemie obsługi klienta

Bezpieczeństwo systemu

Cały sprzęt i akcesoria w systemie kontroli dostępu działają bezpiecznie i niezawodnie. Powinien także spełniać odpowiednie chińskie lub międzynarodowe standardy bezpieczeństwa. Może także skutecznie działać w nieidealnym środowisku. Potężna funkcja monitorowania w czasie rzeczywistym i funkcja łączenia w pełni zapewniają bezpieczeństwo środowiska użytkownika.

Łatwość konserwacji systemu

Konserwacja systemu kontroli dostępu w trakcie eksploatacji powinna być możliwie najprostsza. Działanie układu może działać przy włączonym zasilaniu, o ile można go podłączyć. Nie ma też potrzeby stosowania zbyt wielu specjalnych narzędzi konserwacyjnych w procesie konserwacji. Od konfiguracji komputera po konfigurację systemu, konfiguracja sprzętu front-end w pełni uwzględnia niezawodność systemu.

Kiedy osiągamy najniższą awaryjność systemu, bierzemy pod uwagę również to, że nawet w przypadku wystąpienia problemów z nieoczekiwanych przyczyn, możemy zapewnić wygodne przechowywanie i szybkie odzyskiwanie danych oraz zapewnić szybkie otwarcie kanału w sytuacji awaryjnej. Konserwacja całego systemu odbywa się online, a normalne działanie całego sprzętu nie zostanie przerwane z powodu konserwacji niektórych urządzeń.

System rozpoznawania twarzy

System kontroli dostępu z rozpoznawaniem twarzy to nowy wybór w zakresie zarządzania dostępem w przedsiębiorstwie. W dzisiejszym środowisku biurowym system kontroli dostępu z kołowrotem jest jednym z urządzeń zapewniających bezpieczeństwo przedsiębiorstw. Wraz z ciągłym postępem nauki i technologii, tradycyjne systemy kontroli dostępu stopniowo przestają spełniać potrzeby bezpieczeństwa nowoczesnych przedsiębiorstw. Dlatego systemy kontroli dostępu do kołowrotów z rozpoznawaniem twarzy stopniowo stały się ważnym wyborem w zarządzaniu kontrolą dostępu do kołowrotów w przedsiębiorstwach.

System kontroli dostępu do kołowrotu z rozpoznawaniem twarzy to inteligentny system kontroli dostępu do kołowrotu oparty na technologii rozpoznawania twarzy. W porównaniu z tradycyjnymi systemami kontroli dostępu z kołowrotem, zapewnia większe bezpieczeństwo i wygodę. System wykorzystuje zaawansowaną technologię rozpoznawania twarzy, która może szybko i dokładnie zidentyfikować dane identyfikacyjne pracowników i zakończyć operację otwierania bramy w ciągu kilku sekund. Może skutecznie zapobiegać przedostawaniu się obcych osób na teren przedsiębiorstwa i umożliwiać zautomatyzowane zarządzanie wszystkimi rejestrami obecności i obecności pracowników.

W porównaniu z tradycyjnymi systemami dostępu do kołowrotu, systemy dostępu do kołowrotu z rozpoznawaniem twarzy mają następujące istotne zalety:

1. Wysoki poziom bezpieczeństwa: Przyjęcie technologii rozpoznawania twarzy, może dokładnie identyfikować tożsamość pracowników i zapobiegać nielegalnym włamaniom i złośliwym uszkodzeniom.

2. Wysoka wygoda: Pracownicy nie muszą nosić przy sobie kart dostępu ani innych przedmiotów, a do wykonania operacji otwarcia drzwi wystarczy jedynie rozpoznanie twarzy, co pozwala zaoszczędzić mnóstwo czasu i energii.

3. Zautomatyzowane zarządzanie: System kontroli dostępu z rozpoznawaniem twarzy może osiągnąć zautomatyzowane przetwarzanie całego zarządzania obecnością personelu i rejestrów obecności pracowników, poprawiając wydajność i dokładność zarządzania.

Podsumowując, system kontroli dostępu z funkcją rozpoznawania twarzy jest wyborem nowej generacji do zarządzania dostępem w przedsiębiorstwie, zapewniając bardziej wydajne, bezpieczne i wygodne usługi kontroli dostępu. Wraz z ciągłymi innowacjami i ulepszaniem technologii, systemy kontroli dostępu z rozpoznawaniem twarzy będą coraz szerzej stosowane na przyszłym rynku.

Powyżej przedstawiono ogólne wprowadzenie do systemu kontroli dostępu z rozpoznawaniem twarzy, przyjrzyjmy się charakterystyce systemu kontroli dostępu z rozpoznawaniem twarzy

1. Po opuszczeniu obszaru wykrywania przez pieszego, pierwszy obszar wykrywania bezpieczeństwa wykrywa nieautoryzowane wejście, drzwi są zamykane, włącza się alarm, a system kontroli dostępu z rozpoznawaniem twarzy ma takie funkcje, jak alarm nielegalnego wtargnięcia, alarm odwrotnego wtargnięcia, alarm nadążający i alarm przekroczenia limitu czasu.

2. Wyposażony w cyfrowy enkoder, automatycznie koryguje kąt obrotu, a wydajność synchronizacji drzwi skrzydłowych AB jest wysoka.

3. Kierunkowskaz LED, wskazujący stan kanału, prowadzący pieszych do szybkiego przejścia.

4. System kontroli dostępu do bramki obrotowej z rozpoznawaniem twarzy jest wyposażony w podwójne zabezpieczenie mechaniczne i fotoelektryczne oraz zabezpieczenie przed przytrzaśnięciem, a przekładnia tłumiąca drzwi wahadłowych jest automatycznie oddzielana.

5. Bramka obrotowa z funkcją rozpoznawania twarzy charakteryzuje się zerowym poziomem hałasu, stabilnym i trwałym działaniem, solidnym wyglądem i nie jest łatwa do noszenia.

6. Gdy na bramkę obrotową działają siły zewnętrzne, system kontroli dostępu z rozpoznawaniem twarzy może automatycznie buforować kąt odchylenia, aby zapobiec uszkodzeniu bramki obrotowej.

7. Piesi cofają się i wychodzą z przejścia przez drugi obszar wykrywania bezpieczeństwa. Zanim bramka zostanie przywrócona do stanu podstawowego, drugi obszar wykrywania bezpieczeństwa, który nie wysłał legalnego sygnału otwarcia drzwi, ponownie wykryje osobę wchodzącą, a system kontroli dostępu do drzwi szybkiego dostępu do twarzy uruchomi alarm.

Jakie są cechy charakterystyczne systemu kontroli dostępu z rozpoznawaniem twarzy? Po powyższym wstępie myślę, że wszyscy powinni mieć już jasność. W ostatnich latach technologia rozpoznawania twarzy była szeroko stosowana na różnych platformach, a systemy kontroli dostępu do kołowrotów z rozpoznawaniem twarzy również były powszechnie preferowane. W razie jakichkolwiek pytań prosimy o kontakt z naszym działem obsługi klienta online.

Rozwiązywanie błędów

Obecnie wiele miejsc korzysta z bramek obrotowych z rozpoznawaniem twarzy, a rozpoznawanie twarzy przyniosło również znaczną wygodę użytkownikom. W codziennym użytkowaniu mogą również wystąpić pewne usterki w systemie kontroli dostępu z rozpoznawaniem twarzy. Porozmawiajmy więc pokrótce o typowych rozwiązaniach związanych z awariami systemu kontroli dostępu z rozpoznawaniem twarzy.

Wspólne rozwiązania w zakresie awarii systemu kontroli dostępu z rozpoznawaniem twarzy:

1. Możliwe powody, dla których urządzenie do rozpoznawania twarzy nie otwiera drzwi, a ekran blokuje się podczas weryfikacji, to: linia sygnału sieciowego nie jest prawidłowo podłączona, zasilanie nie może być dostarczane normalnie, sygnał odblokowujący nie jest wysyłany podczas weryfikacji, a wspomagający zamek elektroniczny działa nieprawidłowo. Kroki w celu rozwiązania problemu z urządzeniem do rozpoznawania twarzy są następujące: ponowne podłączenie linii sygnałowej do testowania, zwarcie testu GND/PUSH, podłączenie sygnału wykrywania COM i zaleca się zastąpienie go nowym wykrywaniem zamka elektronicznego.

2. Długotrwałe świecenie kontrolki wypełnienia urządzenia, zwłaszcza w aplikacjach biurowych, może mieć pewien wpływ na środowisko pracy. Przy zakupie terminala urządzenia konieczne jest wyraźne poinformowanie dostawcy, czy możliwe jest dostosowanie światła wypełniającego na czas lub czy urządzenie może automatycznie regulować jasność światła wypełniającego w oparciu o zmiany oświetlenia.

3. Problem błędnej identyfikacji na urządzeniu można rozwiązać poprzez podniesienie progu rozpoznawania. Ogólnie rzecz biorąc, im wyższy próg, tym mniejsze prawdopodobieństwo błędnej identyfikacji. Należy jednak zauważyć, że im wyższy próg, tym wolniejsza prędkość rozpoznawania twarzy. Szybkość rozpoznawania to miecz obosieczny. Aby znaleźć właściwą równowagę, można uniknąć powyższych problemów. Ci, którzy mogą to osiągnąć, powinni być profesjonalnymi producentami maszyn do rozpoznawania dostępu do twarzy.

Powyżej krótko przedstawiono kilka typowych rozwiązań awarii systemu kontroli dostępu z rozpoznawaniem twarzy, ale nadal zaleca się, aby użytkownicy szukali profesjonalnego personelu od producenta w celu poradzenia sobie z awarią bramki obrotowej z rozpoznawaniem twarzy.

Wprowadzenie oprogramowania systemowego

Bez względu na rodzaj wybranego kontrolera dostępu, będzie on wyposażony w odpowiednie oprogramowanie do zarządzania. Funkcje, które oprogramowanie może osiągnąć, są zasadniczo takie same. Oprogramowanie systemu kontroli dostępu do kołowrotu ma przyjazny interfejs użytkownika, wygodną i prostą obsługę, hierarchiczne wyświetlanie wszystkich angielskich znaków, obsługę myszy w oknie, automatyczne nagrywanie dysku i różne metody zapytań. Ponieważ oprogramowanie systemowe przyjmuje format bazy danych, może być kompatybilne z innym oprogramowaniem biurowym. Możliwe jest zarządzanie frekwencją i personelem.

Niezależnie od konkretnego typu kontrolera dostępu, jest on wyposażony w odpowiednie oprogramowanie systemowe. Funkcjonalności oprogramowania są zasadniczo podobne w różnych systemach. Oto przegląd funkcji powszechnie spotykanych w oprogramowaniu systemu kontroli dostępu do bramek obrotowych:

Przyjazny dla użytkownika interfejs:

Oprogramowanie systemu posiada przyjazny dla użytkownika interfejs z wygodną i prostą obsługą. Często wykorzystuje hierarchiczne wyświetlanie w angielskich znakach, obsługę myszy w oknie, automatyczne nagrywanie dysków i różne metody zapytań.

Kompatybilność i integracja:

Ponieważ oprogramowanie systemowe przyjmuje format bazy danych, jest kompatybilne z innym oprogramowaniem biurowym. Obsługuje zarządzanie frekwencją i personelem, zapewniając wszechstronną platformę dla potrzeb organizacyjnych.

Konfiguracja i inicjalizacja urządzenia:

Umożliwia ustawienie adresów bramek obrotowych dla pieszych, inicjalizację urządzeń kartowych, czyszczenie i sortowanie urządzeń kartowych oraz sprawdzanie i ustawianie daty i godziny.

Ustawienia otwierania i zamykania drzwi:

Umożliwia ustawienie stanu otwarcia i zamknięcia drzwi, w tym dni odpoczynku. Umożliwia konfigurację harmonogramów otwierania drzwi dla różnych pór dnia.

Konfiguracja kontroli dostępu:

Zapewnia opcje ustawienia sposobu dostępu do drzwi, metod dostępu i zarządzania kartami użytkowników. Obejmuje to dodawanie i usuwanie kart użytkowników oraz ustawianie okresu dat dla kart użytkowników.

Ustawienia parametrów oprogramowania:

Umożliwia ustawienie podstawowych parametrów oprogramowania, w tym konfigurację hasła i podstawowych parametrów osobistych.

Inicjalizacja i zarządzanie bazą danych:

Wykonuje inicjalizację informacji na dysku twardym oprogramowania (inicjalizacja danych) i oferuje funkcję Database Doctor do porządkowania tabel oprogramowania.

Wkład i ustawienia działu:

Ułatwia wkład działów i tworzenie lepszej struktury organizacyjnej.

Zapytanie o informacje o personelu:

Umożliwia wyszukiwanie informacji o personelu, zapewniając szczegółowy przegląd osób w systemie.

Ekstrakcja danych i statystyki:

Wyodrębnia i konwertuje informacje z automatu do kart oraz prowadzi dzienne statystyki danych dostępowych i miesięczne statystyki danych.

Integracja systemu operacyjnego i oprogramowania:

Oprogramowanie systemowe działa na platformie operacyjnej WIN2000 lub WinXP, integrując się z systemem operacyjnym i innymi komponentami oprogramowania.

Monitorowanie w czasie rzeczywistym:

Monitoruje personel wchodzący/wychodzący w czasie rzeczywistym, edytując każdy obszar drzwi, programując system i sprawdzając wszystkie dane dotyczące dostępu awaryjnego i personelu w czasie rzeczywistym.

Zarządzanie bazami danych:

Baza danych oprogramowania wykorzystuje standardowy serwer SQL lub bazę danych Access z interfejsem ogólnego dostępu ODBC. Zapewnia funkcje importu i eksportu w formacie pliku Excel.

Przechowywanie i raportowanie:

Klasyfikuje informacje o systemie pamięci masowej i raporty w celu łatwego wyszukiwania i pobierania. Funkcja raportowania pomaga w kompleksowej analizie danych i zarządzaniu nimi.

Podsumowując, oprogramowanie systemowe do kontroli dostępu do kołowrotów jest potężnym narzędziem, które usprawnia konfigurację, zarządzanie i monitorowanie systemów kontroli dostępu. Jego przyjazny dla użytkownika interfejs i różnorodne funkcje sprawiają, że jest to niezbędny element zapewniający skuteczne bezpieczeństwo i zarządzanie personelem.